大家好,今天小编关注到一个比较有意思的话题,就是关于微软漏洞的问题,于是小编就整理了5个相关介绍微软漏洞的解答,让我们一起看看吧。

OFFICE高危漏洞是什么?

软件都有或多或少的漏洞(BUG),有些涉及到使用,有些涉及到安全。

如果提示有高危漏洞最好就修补吧。

修补办法有第三方工具(360,QQ管家等等)或者使用WINDOWS自带的更新工具。

漏洞是计算机用语。一般软件设计时都留有一定的“门”,编程员可以通过这些“门”进入软件修正、改进,使其更完美。高危漏洞就是指软件本身出现极其严重的漏洞,这些漏洞很容易被病毒、木马、黑客等侵入,导致软件崩溃或者盗取重要信息、密码等。

漏洞一般分为以下等级:

1.低级

2.中级

3.高级

4.严重

5.高危

其中,高危级漏洞是软件漏洞等级中最危险的一个等级,此类漏洞的意义是:“极易被病毒、木马、黑客等利用。”一般在发现此类漏洞时,软件公司都会在第一时间发布漏洞补丁,以及时防治被“黑”。

PS安装后多了好几个microsoft visual c++ 2015 redistribute,是不是病毒?电脑多了几个漏洞,PS有病毒?

Microsoft Visual C++是Microsoft公司推出的开发Win32环境程序,面向对象的可视化集成编程系统。Photoshop需要在这个环境下才能运行,所以安装Photoshop时需要先安装这个,这个不是病毒或是恶意软件

微软Azure云平台爆出数据库安全漏洞,到底是怎么一回事?

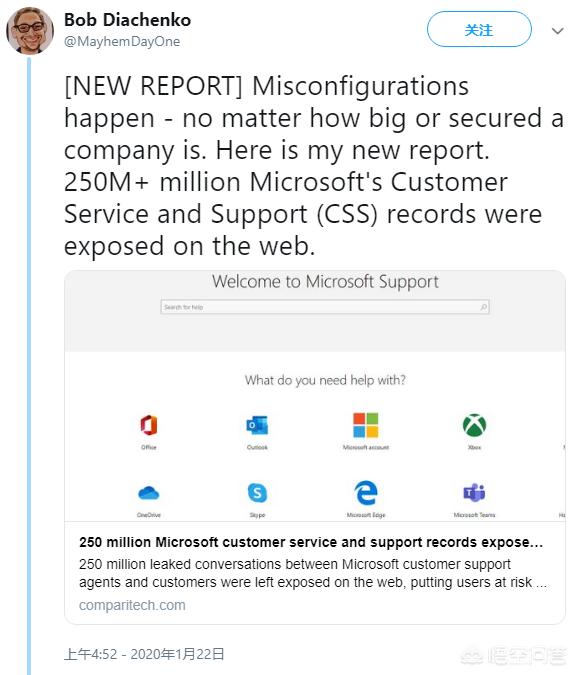

本周三,微软表示已完成对某个安全漏洞的修复工作。早在 2019 年 12 月,就已经曝出了泄露客户数据库的严重 bug 。庆幸的是,目前尚未发现有数据被恶意使用。

官方博客的一篇文章写到:12 月 5 日,Azure 数据库安全规则中的一个错误配置,使得数百万客户的支持记录被暴露。

【题图 via Cnet】

在收到问题警报后,工程师于 12 月 31 日修复了该问题。尽管尚无数据被恶意使用的报告,但微软正在向客户透明地披露。

遗憾的是,配置错误是全行业内都相当常见的错误。我们有解决方案来防止这种错误,但却尚未为该数据库启用这些措施。

据我们了解,定期检查自己的配置、并确保启用所有可行的措施,将获得更加全面的防护。

至于存储在数据库中的大多数客户数据,其实已经剔除了个人信息。对于那些可能未编辑其信息的客户,该公司也将与之取得联系。

Comparitech 安全研究员 Bob Diachenko 指出:安全漏洞最初发现于 12 月 28 日,但在向微软发出警告后,该公司在两天后完成了修复。

对于此事,微软表示正在采取如下措施,以防止将来发生类似的意外:

(1)审核内部资源中已建立的网络安全规则。

(2)扩展检测安全规则配置错误的机制范围。

(3)当检测到配置错误时,向服务团队附加其它警报。

(4)实施其它可行的自动化修订。

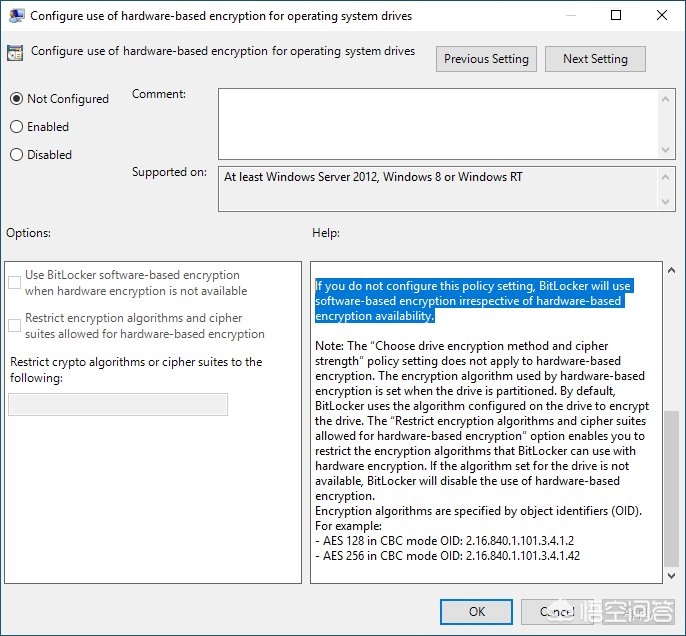

针对SSD硬件加密可被绕过的漏洞,微软制定了怎样的补救方案?

去年 6 月,有安全研究人员指出,只需 100 美元的工具、并重新刷写固件,即可轻松绕过固态硬盘驱动器(SSD)的硬件加密。

显然,这对用户的数据安全造成了极大的隐患。不过该问题仅影响基于硬件的加密方式,而不影响基于软件的加密措施。

在启用硬件加密的时候,Bitlocker“特别容易受到攻击”,因其依赖于 SSD 自身的加解密功能。

问题曝光指出,微软就建议用户切换到基于软件的加密方式。

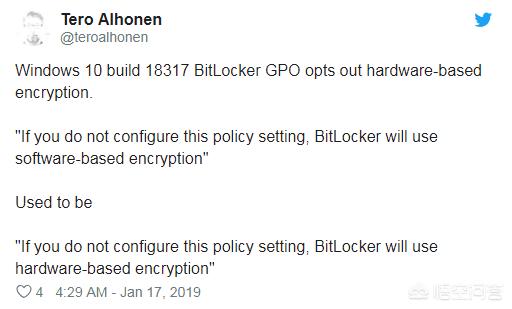

不过在最新的 Windows 10 19H1 编译版本中,该公司似乎已经默认切换到了软件加密。

Treo Alhonen 在 Twitter 上表示:

Windows 10 build 18317”的 BitLocker 组策略(GPO),已经默认放弃了基于硬件的 SSD 数据加密方式。

“如果你尚未配置这项组策略,那么 BitLocker 将会采用基于软件的加密方式”。

但在 Build 18317 之前,描述文字曾是“BitLocker 将默认采用基于硬件的加密”。

如果你非常关注开启 BitLocker 后的数据安全性,那么最好通过命令提示符(CMD)来检查是否启用了基于软件或硬件的数据加密。

方法是:

(1)打开命令提示符(运行 cmd.exe),右键选择‘以管理员身份运行’。

(2)在用户权限控制(UAC)窗口中选择允许。

(3)输入 manage-bde.exe -status 命令。

(4)检查‘加密方法’下的‘硬件加密’设置。

如果结果中没有输出“硬件加密”的字样,那就表明驱动器在使用基于软件的加密。

如果需要手动切换到后者,需要先解密驱动器、然后重新加密。

需要指出的是,该问题仅影响固态硬盘驱动器(SSD),普通机械硬盘(HDD)的用户无需担心。

不过随着 SSD 的普及率日渐提升,微软还是选择了尽快采取行动,以变更 Windows 10 BitLocker 功能的默认加密设置。

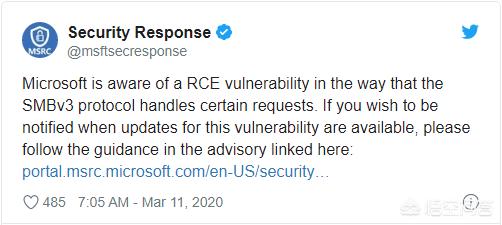

近日曝光的微软SMBv3协议漏洞,对Windows 10用户有多大影响?

SMBv3漏洞是存在处理使用压缩的连接方式中的一个漏洞,会同时的影响SMB服务端和SMB客户端,该漏洞可能允许未经身份验证的远程攻击者在易受攻击的系统上执行任意代码。

微软官方将该漏洞的严重程度标识为:危急。

该漏洞影响windows10 1903及1909的多个版本,但不会影响Windows的旧版本,因为该漏洞存在于Windows10 1903版中添加的一项新功能中。旧版Windows不支持SMBv3.1.1压缩。

目前,微软还未发布相关的漏洞的补丁,但已经提供了临时的解决方案:

服务端禁用SMBv3压缩:打开PowerShell命令禁用SMBv3压缩功能,更改后无需重启。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

客户端禁用SMBv3压缩:打开PowerShell命令禁用SMBv3压缩功能,更改后无需重启。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force

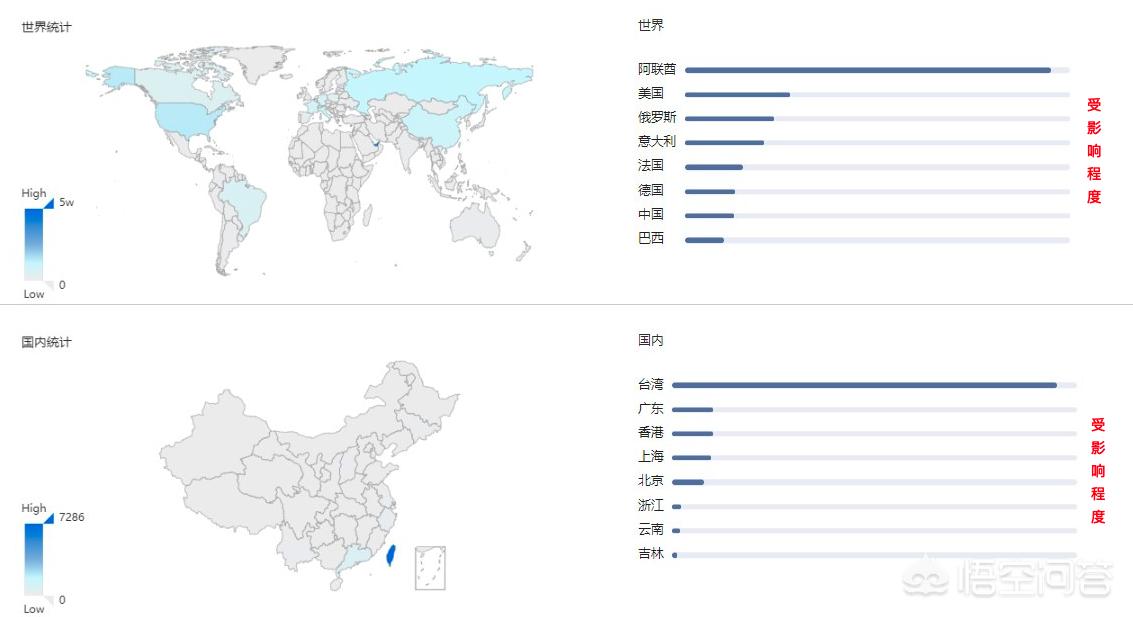

360安全大脑-Quake对SMBv3服务在全球的使用情况统计如下:

SMBv3服务在全球均有广泛的分布

可见,这是一个非常危险的漏洞,应该要引起重视。但此刻你无需太过担心,只需要按照官方提供方法禁用SMBv3服务。

以上个人浅见,欢迎批评指正。喜欢的可以关注我,谢谢!

认同我的看法的请点个赞再走,再次感谢!

微软已经确认,在 Windows 10 操作系统的最新版本中,存在着一个 SMBv3 网络文件共享协议漏洞。

该协议允许计算机上的应用程序读取文件,以及向服务器请求服务。然而新曝光的严重漏洞或被攻击者利用,在 SMB 服务器或客户机上执行远程代码。

该公司在昨日的安全公告中解释称:该漏洞影响 1903 / 1909 版本的 Windows 10 和 Windows Server 操作系统。庆幸的是,目前尚无漏洞被利用的报告。

据悉,未经身份验证的攻击者,可将特制数据包发送到目标 SMBv3 服务器。得逞之前,攻击者需配置恶意的 SMBv3 服务器,并诱使用户连接到该服务器。

需要注意的是,在宣布漏洞的同一天,微软并未在“星期二补丁”中修复这一缺陷。有鉴于此,该公司建议 IT 管理人员禁用 SMBv3 压缩功能,以防止攻击者借此发起攻击。

至于更多替代方法,亦可查阅微软门户网站(ADV200005)提供的详细信息。如果一切顺利,其有望在下月的“补丁星期二”那天得到正式修复。

如有需要,还可订阅微软的安全通知服务,以及时知晓后续进展。

微软已经确认在Windows 10最新版本中存在一个影响SMBv3协议的新严重漏洞,该漏洞可能允许攻击者SMB服务器或客户端上远程在执行代码。

微软在近期发布的安全公告中解释称,该漏洞会影响Windows 10和Windows Server 1903和1909版本,尽管尚未被黑客利用。

smb是linux上的共享方式,是通过window攻击使用这个协议的安卓盒子,或者linux服务器!与win10自己用的的系统没关系的!

到此,以上就是小编对于微软漏洞的问题就介绍到这了,希望介绍关于微软漏洞的5点解答对大家有用。

![[gfx]gf和gfx有什么区别? [gfx]gf和gfx有什么区别?](https://www.c8china.net/zb_users/theme/quietlee/style/noimg/3.jpg)

![[荔枝的图片]鹰嘴荔枝介绍 [荔枝的图片]鹰嘴荔枝介绍](https://www.c8china.net/zb_users/theme/quietlee/style/noimg/2.jpg)

还没有评论,来说两句吧...